上个月底,克莱斯勒被查理·米勒收购;Chris Valagek一起破解的事件似乎打开了一个开关。通用汽车和特斯拉已经被招募,黑客已经找到了在品牌之间进行不分青红皂白攻击的方法。黑帽大会+USENIX安全大会也宣布了一个又一个安全漏洞,这让汽车公司感到害怕,但仍然必须露面。

随着网络功能和近场通信手段的不断增加,汽车上可以被攻击的地方越来越多。怎样才能突破汽车的防线?汽车制造商和供应商如何防止入侵?编辑将通过引用最近公开的案例,逐步给出答案。

Kevin Mahafey和Marc Rogers是两位成功“破解”特斯拉Model S的网络安全专家。请加入编辑,聆听他们对整个事件的回顾、发现和收获。

在知名网络安全技术平台LookOut上发布的一份记录中,Kevin表示,他将亲自调查特斯拉Model S的安全漏洞,因为他和Marc都认为Model S具有相对稳健的安全架构。此外,他们还希望通过这项研究为汽车行业提供一些简单明了的安全知识和系统架构建议。

根据Kevin的描述,特斯拉的Model s确实有一个精心设计的安全结构,值得其他原始设备制造商学习。然而,作为所谓的“百密一疏”,几个漏洞的暴露使两名“白帽黑客”通过物理接触的方式获得了对仪表盘(IC)和17英寸中央信息显示器(CID)的管理员访问权限。之后,我们可以远程控制开关Model S的前行李箱,任意锁闭/解锁车门,甚至启动和停止汽车。

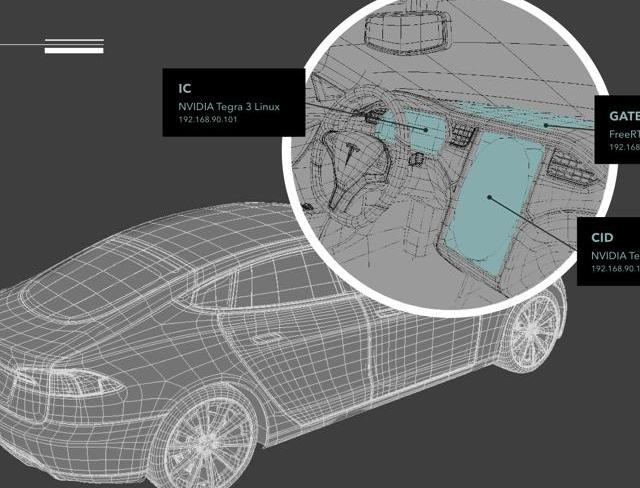

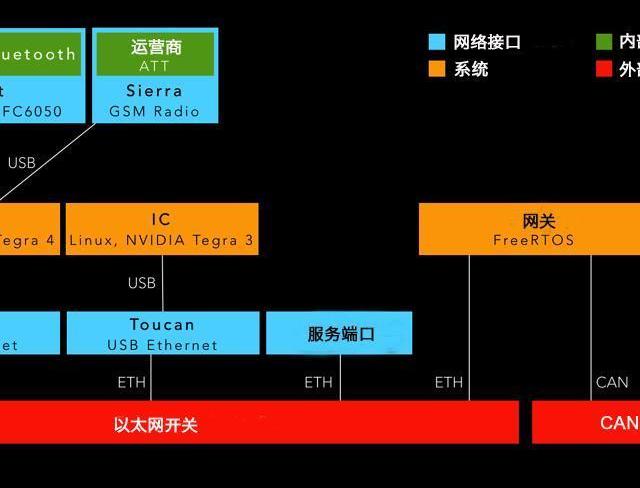

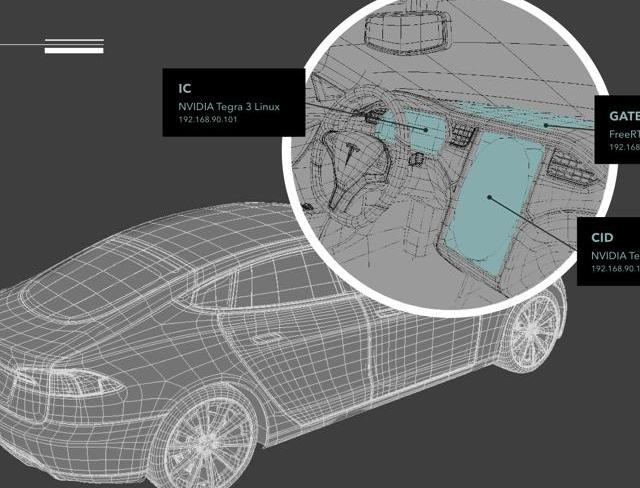

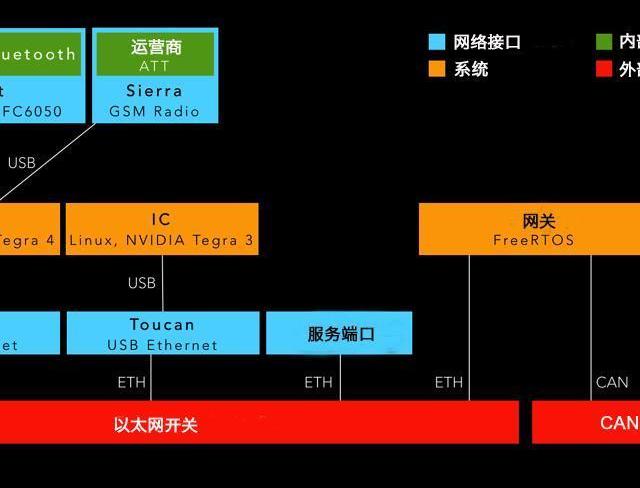

特斯拉汽车系统概述

这里首先要指出的是,特斯拉Model S汽车娱乐系统所有组件的信息通信都是通过汽车局域网完成的。但是,为了与车内CAN总线交换信息,所有指令都必须通过车内LAN和CAN总线之间的网关进行传输。

漏洞调查

在正式入侵Model S之前,Kevin和他的合作伙伴Marc首先调查了车内的物理硬件环境,并最终确定了一些可能启动的潜在物理漏洞。在第一轮分析之后,您有以下发现:

① CID上安装了两个可移动存储卡;

② CID上有一个USB接口;

③ 一个功能未知的四引脚接口;

④ 有许多具有不同功能的测试点和诊断接口。

紧接着,Kevin和Marc对所有被调查的攻击面进行了渗透测试:

(1) 浏览器:(漏洞#1)特斯拉Model S仍然使用基于WebKit的浏览器,版本号534.34,属于非常旧的汽车浏览器,并且有许多漏洞可能会被破坏,以适应其他系统。Kevin和Marc试图利用其中两个漏洞作为“安全”入侵Model S的武器,但他们没有读取或写入任何内存。然而,如果你不访问系统的调试器,只是盲目搜索,很难找到可以“钻”的漏洞。

② 蓝牙:这里没有发现特殊的不安全因素。

③ USB:虽然CID可以通过USB接口连接,但它可以进入NVIDIA Tegra的恢复模式。但是,由于其引导程序受密码保护,因此无法通过该接口对固件进行解压缩。

④ 存储卡:其中一张存储卡有一个名为“carkeys.tar”的文件夹,其中包含S型(x509认证级别)的OpenVPN证书、一个RSA私钥和一个OpenVPN静态密钥。另一个存储卡包含大量的地图数据。

⑤ Wi-Fi:这里没有暴露的开放端口。但每次系统试图识别是否有活动的网络连接时,都会尝试连接到OpenVPN服务器。然而,由于其特殊的配置,OpenVPN不受“中间人攻击”的影响(当服务器和车辆系统证书都由同一根证书颁发机构颁发时)。

⑥ 未知接口:这后来被证明是一个以太网接口,但由于接口形式没有采用标准设计,因此不容易识别。Kelvin和Marc最终剥离了一根标准的Cat-5 UTP电缆,以确定引脚配置,从而可以与内部网络通信。

随后,Kelvin和Marc“挖掘”了内部网络,并逐一调查了车载娱乐系统不同组件对应的服务。最后,他们认为Model S汽车的内部网络中有30项服务存在漏洞。以下两个服务漏洞已被暴露:

① 插入DNS代理:型号sruns dnsmasq 2.58。(漏洞#2)

② 插入http服务:型号为smini httpd1.19。(漏洞#3)

然而,这两名黑客并没有具体研究这30个漏洞会带来什么威胁。因为要接近这些漏洞并不是一个简单的入口。

此外,两名“白帽黑客”还发现,CID和IC都可以在不设置任何访问限制的情况下运行X11(用于执行Unix程序的图形窗口环境),这是迄今为止发现的Model S的第四个安全漏洞。

最后,Kelvin和Mac分别找到了在IC和CID上运行的两个服务:IC更新程序和CID更新程序。当系统发出“状态命令”时,他们会共享大量关于车载娱乐系统内部技术状态的信息。

破解与“滑铁卢”的遭遇

然而,在之前的研究过程中,其他黑客已经发现了侵入式以太网接口,但特斯拉官员很快通过OTA升级堵住了这个漏洞,因此无法通过这种方式与内部局域网通信。

但Kelvin和Marc很快就找到了解决方案。因为IC也是系统网络的一部分,它有一根类似的4针以太网电缆。最后两位首先在IC的以太网后门上建立一个端口,然后将其与外部以太网交换机(在IC和内部以太网交换机之间)连接。尽管它费了很大的劲,但最终还是顺利地进入了Model S的内部局域网。

玩特斯拉?

为了测试“车内娱乐系统控制对车辆操控的影响”,Kelvin和Marc深入探讨了车辆控制系统如何“合法”工作的原理。

S型内部局域网属于相对高速的网络系统,UDP传输信息的频率高达每秒500-1000次。在其他人看来,从这些数据中找出对控制车辆真正有用的信息是不可能的。

……

为了实现这一目标,Kelvin和Marc利用github的开源数据构建了一个检测工具。它可以“潜伏”在特定的端口中,实时监控UDP发送的数据包。一旦出现异常数据,将立即对其进行筛选。

通过比较CID和智能手机客户端的不同车辆控制指令,Kelvin和Marc很快找到了目标数据包和负责在CID上发送指令的服务类别。

在对该服务代码进行反编译后,Kelvin和Marc发现特斯拉Model S似乎没有将CAN总线的数据帧从车载娱乐系统发送到车辆控制系统。相反,CID可以要求网关通过VAPI接口执行任何允许的指令中的一个或多个。

不难看出,在如此严格的运行机制中,一个小小的网关对汽车安全具有重要意义。即使车载娱乐系统的内部局域网已经瘫痪,其存在也使黑客无法将CAN总线的数据帧发送到车辆控制系统。

上述实验表明,破坏特斯拉Model S的车载娱乐系统不会让黑客直接控制车辆,当然,前提是网关能够承受“破坏”。Kelvin和Marc表示,他们对网关的安全性了解不深,希望一些同事能在这方面多做尝试。

当然,Kelvin和Marc认可了一些系统可以接受的合法VAPI命令,并在操作后成功关闭了汽车。在整个测试过程中,他们发现如果在汽车行驶过程中发出“断电”命令,Model S会立即切断电源。然而,在低速行驶状态下(<:8公里/小时),汽车会立即刹车并摇摇晃晃地停下来;当车速高于8km/h时,车辆会立即挂入空档,不会加速,但不会采取制动措施。在这一点上,驾驶员仍然可以控制转向和制动。

注:出于安全考虑,所有“入侵”实验都是在封闭环境中完成的,测试速度从未超过16公里/小时。

特斯拉,你可以种植零食!

为了“入侵”特斯拉Model S,Kelvin和Marc不得不针对不同的漏洞建立多层攻击方案,而不仅仅是通过嵌入式系统。下图是本实验的简化结果,详细介绍了两位安全专家层层侵入Model S的方法和步骤,正是通过这种方式,一些恶意的恶棍对车辆进行了破坏。

尽管特斯拉Model S通过此次测试暴露出了许多安全漏洞,但Kelvin认为特斯拉的工程团队在系统架构方面还有很多需要学习的地方:

① OTA空中升级:如果特斯拉想屏蔽任何安全漏洞,可以通过OTA升级完成,无需召回或邮寄软件更新的U盘。

② VPN配置:Model S的VPN配置在出厂前已由工程师正确配置,不会受到一些常见的干扰系统设置的攻击;

③ 账户循环密码:特斯拉账户密码将每24小时循环更改一次;

④ 车辆控制和车载娱乐系统相互隔离:Model S的网关系统有一个API端口,车载娱乐系统可以访问CAN,这比直接访问CAN总线的架构模式更安全、更可靠。

当然,如果Model S未来能够在以下几个方面进行改进,安全性将大大提高:

① 由于Model S汽车提供的Wi-Fi热点接入服务使用静态WPA密钥,因此如果采用WPA企业认证,可以避免不同车辆之间的静态密钥信息交换。

诚然,Model S有一系列稳健的外围安全保护措施,但其内部网络在安全架构上相对较弱。因此,Kelvin和Marc认为,对于汽车来说,一个足够安全的系统是让黑客通过车载娱乐系统入侵,发现它毫无用处!

③ 纯文本证书的存储问题。由于VPN密钥和安全令牌以明文形式存储,因此最好将这些信息保存在硬件存储设备(如TPM、TrustZone、Secure Element)中。此外,车载娱乐系统之间传输的信息通常没有加密,甚至没有经过验证;即使局域网的内部服务通信也不采用任何加密形式,因此黑客可以监控所有数据传输。为了确保安全,所有组件之间的通信都应采用对网络“零信任”的机制。

因此,从“入侵”特斯拉的案例来看,Kelvin和Macr提出的加强车辆网络安全的建议主要集中在三个方面:增加OTA空中升级机制,将车辆控制和娱乐系统与底层网络分离,以及加强每个组件(如浏览器)的安全。上个月底,克莱斯勒被查理·米勒收购;Chris Valagek一起破解的事件似乎打开了一个开关。通用汽车和特斯拉已经被招募,黑客已经找到了在品牌之间进行不分青红皂白攻击的方法。黑帽大会+USENIX安全大会也宣布了一个又一个安全漏洞,这让汽车公司感到害怕,但仍然必须露面。

随着网络功能和近场通信手段的不断增加,汽车上可以被攻击的地方越来越多。怎样才能突破汽车的防线?汽车制造商和供应商如何防止入侵?编辑将通过引用最近公开的案例,逐步给出答案。

Kevin Mahafey和Marc Rogers是两位成功“破解”特斯拉Model S的网络安全专家。请加入编辑,聆听他们对整个事件的回顾、发现和收获。

在知名网络安全技术平台LookOut上发布的一份记录中,Kevin表示,他将亲自调查特斯拉Model S的安全漏洞,因为他和Marc都认为Model S具有相对稳健的安全架构。此外,他们还希望通过这项研究为汽车行业提供一些简单明了的安全知识和系统架构建议。

根据Kevin的描述,特斯拉的Model s确实有一个精心设计的安全结构,值得其他原始设备制造商学习。然而,作为所谓的“百密一疏”,几个漏洞的暴露使两名“白帽黑客”通过物理接触的方式获得了对仪表盘(IC)和17英寸中央信息显示器(CID)的管理员访问权限。之后,我们可以远程控制开关Model S的前行李箱,任意锁闭/解锁车门,甚至启动和停止汽车。

特斯拉汽车系统概述

这里首先要指出的是,特斯拉Model S汽车娱乐系统所有组件的信息通信都是通过汽车局域网完成的。但是,为了与车内CAN总线交换信息,所有指令都必须通过车内LAN和CAN总线之间的网关进行传输。

漏洞调查

在正式入侵Model S之前,Kevin和他的合作伙伴Marc首先调查了车内的物理硬件环境,并最终确定了一些可能启动的潜在物理漏洞。在第一轮分析之后,您有以下发现:

① CID上安装了两个可移动存储卡;

② CID上有一个USB接口;

③ 一个功能未知的四引脚接口;

④ 有许多具有不同功能的测试点和诊断接口。

紧接着,Kevin和Marc对所有被调查的攻击面进行了渗透测试:

(1) 浏览器:(漏洞#1)特斯拉Model S仍然使用基于WebKit的浏览器,版本号534.34,属于非常旧的汽车浏览器,并且有许多漏洞可能会被破坏,以适应其他系统。Kevin和Marc试图利用其中两个漏洞作为“安全”入侵Model S的武器,但他们没有读取或写入任何内存。然而,如果你不访问系统的调试器,只是盲目搜索,很难找到可以“钻”的漏洞。

② 蓝牙:这里没有发现特殊的不安全因素。

③ USB:虽然CID可以通过USB接口连接,但它可以进入NVIDIA Tegra的恢复模式。但是,由于其引导程序受密码保护,因此无法通过该接口对固件进行解压缩。

④ 存储卡:其中一张存储卡有一个名为“carkeys.tar”的文件夹,其中包含S型(x509认证级别)的OpenVPN证书、一个RSA私钥和一个OpenVPN静态密钥。另一个存储卡包含大量的地图数据。

⑤ Wi-Fi:这里没有暴露的开放端口。但每次系统试图识别是否有活动的网络连接时,都会尝试连接到OpenVPN服务器。然而,由于其特殊的配置,OpenVPN不受“中间人攻击”的影响(当服务器和车辆系统证书都由同一根证书颁发机构颁发时)。

⑥ 未知接口:这后来被证明是一个以太网接口,但由于接口形式没有采用标准设计,因此不容易识别。Kelvin和Marc最终剥离了一根标准的Cat-5 UTP电缆,以确定引脚配置,从而可以与内部网络通信。

随后,Kelvin和Marc“挖掘”了内部网络,并逐一调查了车载娱乐系统不同组件对应的服务。最后,他们认为Model S汽车的内部网络中有30项服务存在漏洞。以下两个服务漏洞已被暴露:

① 插入DNS代理:型号sruns dnsmasq 2.58。(漏洞#2)

② 插入http服务:型号为smini httpd1.19。(漏洞#3)

然而,这两名黑客并没有具体研究这30个漏洞会带来什么威胁。因为要接近这些漏洞并不是一个简单的入口。

此外,两名“白帽黑客”还发现,CID和IC都可以在不设置任何访问限制的情况下运行X11(用于执行Unix程序的图形窗口环境),这是迄今为止发现的Model S的第四个安全漏洞。

最后,Kelvin和Mac分别找到了在IC和CID上运行的两个服务:IC更新程序和CID更新程序。当系统发出“状态命令”时,他们会共享大量关于车载娱乐系统内部技术状态的信息。

破解与“滑铁卢”的遭遇

然而,在之前的研究过程中,其他黑客已经发现了侵入式以太网接口,但特斯拉官员很快通过OTA升级堵住了这个漏洞,因此无法通过这种方式与内部局域网通信。

但Kelvin和Marc很快就找到了解决方案。因为IC也是系统网络的一部分,它有一根类似的4针以太网电缆。最后两位首先在IC的以太网后门上建立一个端口,然后将其与外部以太网交换机(在IC和内部以太网交换机之间)连接。尽管它费了很大的劲,但最终还是顺利地进入了Model S的内部局域网。

玩特斯拉?

为了测试“车内娱乐系统控制对车辆操控的影响”,Kelvin和Marc深入探讨了车辆控制系统如何“合法”工作的原理。

S型内部局域网属于相对高速的网络系统,UDP传输信息的频率高达每秒500-1000次。在其他人看来,从这些数据中找出对控制车辆真正有用的信息是不可能的。

……

为了实现这一目标,Kelvin和Marc利用github的开源数据构建了一个检测工具。它可以“潜伏”在特定的端口中,实时监控UDP发送的数据包。一旦出现异常数据,将立即对其进行筛选。

通过比较CID和智能手机客户端的不同车辆控制指令,Kelvin和Marc很快找到了目标数据包和负责在CID上发送指令的服务类别。

在对该服务代码进行反编译后,Kelvin和Marc发现特斯拉Model S似乎没有将CAN总线的数据帧从车载娱乐系统发送到车辆控制系统。相反,CID可以要求网关通过VAPI接口执行任何允许的指令中的一个或多个。

不难看出,在如此严格的运行机制中,一个小小的网关对汽车安全具有重要意义。即使车载娱乐系统的内部局域网已经瘫痪,其存在也使黑客无法将CAN总线的数据帧发送到车辆控制系统。

上述实验表明,破坏特斯拉Model S的车载娱乐系统不会让黑客直接控制车辆,当然,前提是网关能够承受“破坏”。Kelvin和Marc表示,他们对网关的安全性了解不深,希望一些同事能在这方面多做尝试。

当然,Kelvin和Marc认可了一些系统可以接受的合法VAPI命令,并在操作后成功关闭了汽车。在整个测试过程中,他们发现如果在汽车行驶过程中发出“断电”命令,Model S会立即切断电源。然而,在低速行驶状态下(<:8公里/小时),汽车会立即刹车并摇摇晃晃地停下来;当车速高于8km/h时,车辆会立即挂入空档,不会加速,但不会采取制动措施。在这一点上,驾驶员仍然可以控制转向和制动。

注:出于安全考虑,所有“入侵”实验都是在封闭环境中完成的,测试速度从未超过16公里/小时。

特斯拉,你可以种植零食!

为了“入侵”特斯拉Model S,Kelvin和Marc不得不针对不同的漏洞建立多层攻击方案,而不仅仅是通过嵌入式系统。下图是本实验的简化结果,详细介绍了两位安全专家层层侵入Model S的方法和步骤,正是通过这种方式,一些恶意的恶棍对车辆进行了破坏。

尽管特斯拉Model S通过此次测试暴露出了许多安全漏洞,但Kelvin认为特斯拉的工程团队在系统架构方面还有很多需要学习的地方:

① OTA空中升级:如果特斯拉想屏蔽任何安全漏洞,可以通过OTA升级完成,无需召回或邮寄软件更新的U盘。

② VPN配置:Model S的VPN配置在出厂前已由工程师正确配置,不会受到一些常见的干扰系统设置的攻击;

③ 账户循环密码:特斯拉账户密码将每24小时循环更改一次;

④ 车辆控制和车载娱乐系统相互隔离:Model S的网关系统有一个API端口,车载娱乐系统可以访问CAN,这比直接访问CAN总线的架构模式更安全、更可靠。

当然,如果Model S未来能够在以下几个方面进行改进,安全性将大大提高:

① 由于Model S汽车提供的Wi-Fi热点接入服务使用静态WPA密钥,因此如果采用WPA企业认证,可以避免不同车辆之间的静态密钥信息交换。

诚然,Model S有一系列稳健的外围安全保护措施,但其内部网络在安全架构上相对较弱。因此,Kelvin和Marc认为,对于汽车来说,一个足够安全的系统是让黑客通过车载娱乐系统入侵,发现它毫无用处!

③ 纯文本证书的存储问题。由于VPN密钥和安全令牌以明文形式存储,因此最好将这些信息保存在硬件存储设备(如TPM、TrustZone、Secure Element)中。此外,车载娱乐系统之间传输的信息通常没有加密,甚至没有经过验证;即使局域网的内部服务通信也不采用任何加密形式,因此黑客可以监控所有数据传输。为了确保安全,所有组件之间的通信都应采用对网络“零信任”的机制。

因此,从“入侵”特斯拉的案例来看,Kelvin和Macr提出的加强车辆网络安全的建议主要集中在三个方面:增加OTA空中升级机制,将车辆控制和娱乐系统与底层网络分离,以及加强每个组件(如浏览器)的安全。

为加强城市交通秩序管理,规范电动车通行秩序,改善城市交通环境,增强广大交通参与者的交通守法意识,营造安全、有序、文明、和谐的交通环境,

1900/1/1 0:00:00细分展区amp

1900/1/1 0:00:00上个月底克莱斯勒被CharlieMillerampChrisValagek联手破解的事件似乎打开了一个开关,通用、特斯拉纷纷中招,还有黑客发现了可以在品牌之间无差别攻击的手段。

1900/1/1 0:00:002015年初,国内首个高速快充网络京沪高速公路电动汽车快充网络全线贯通。

1900/1/1 0:00:008月11日,比亚迪公布了新能源乘用车7月的销售数据,旗下四款车型秦、唐、e6、腾势的共销售5182辆,销量同比增长2968。

1900/1/1 0:00:00今年北汽新能源股份有限公司销量呈现爆发式增长,前7月累计销量约7500辆,同比增长1481。与此同时,北汽新能源还准备进一步扩充产能。

1900/1/1 0:00:00